Courant juillet 2014, suite à la réception d’un e-mail promotionnel en provenance de PayPal, une vulnérabilité de type « Open-Redirect » sur leur plateforme m’est apparue.

Les e-mails PayPal comportent dans le corps des messages des liens vers les réseaux sociaux de l’entreprise ; notamment Facebook. En regardant l’URL attachée au logo « Facebook », un distingue clairement l’URL de redirection vers le réseau social :

Les URLs embarquées en tant que paramètre de redirection peuvent être définies arbitrairement pour pointer vers un site quelconque. Ceci se traduit clairement par une vulnérabilité de type « Open-Redirect » permettant de camoufler l’accès à des faux-sites à l’apparence de PayPal, ou encore à des sites comportant des exploits / injections de code derrière une URL de base jugée de confiance.

Le sous-domaine « email-edg.paypal.com » et « www.paypal-communication.com » étaient impactés :

https://email-edg.paypal.com/r/B4W1F7H/TTQ7BU/FXSAKWX/LJMOII/OFE1ME/CK/h?a=https://www.asafety.fr https://www.paypal-communication.com/r/B4W1F7H/TTQ7BU/FXSAKWX/LJMOII/OFE1ME/CK/h?a=https://www.asafety.fr

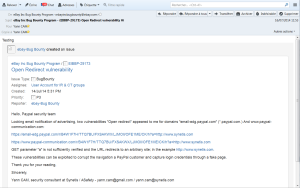

Après la découverte de ces deux vecteurs « Open-Redirect », j’ai contacté les équipes sécurité de PayPal le lendemain afin de les alerter et qu’ils corrigent leurs portails. Leur réponse fut la suivante :

Hi Yann,

Thank you for participating in our Bug Bounty Program covering PayPal and Magento. We regret to inform you that your bug submission was not eligible for a bounty for the following reason: –

Another researcher already discovered the bug.Thank you for your participation. We take pride in keeping PayPal the safer place for online payment.

Thanks,

eBay, Inc Bug Bounty Team

Il semblerait qu’un autre chercheur en sécurité, sur la même journée, ait alerté les équipes pour le même vecteur d’attaque « Open-Redirect » 🙂 !

J’ai tout de même reçu (par inadvertance !?) un e-mail automatique de la plateforme JIRA en back-office de PayPal/eBay/Magento concernant la création d’un ticket pour ces vulnérabilités (…) :

Sans faire de plus amples commentaires, et bien que ce type de vulnérabilité ne soit pas d’une grande criticité, les deux vecteurs ont été patchés. Les URLs ci-dessus redirigent maintenant vers la page d’accueil de PayPal.com, et les liens au sein des e-mails promotionnels ne comportent plus d’URLs directes :

Si je peux vous transmettre un retour d’expérience et un conseil, n’attendez pas pour prévenir les équipes sécurité de PayPal lorsque vous découvrez une vulnérabilité sur leur plateforme, même pas 24H. Cette plateforme est particulièrement prisée des « Security Researcher » de part le monde en raison du généreux « Bug Bounty » qu’elle propose. Il est également fort probable que les équipes PayPal scrutent quotidiennement les journaux / logs de leurs serveurs afin de combler des brèches avant même qu’elles aient été reportées.