Sur la plupart des services d’hébergement mutualisés actuels, chaque site est indépendant des autres au niveau de l’utilisateur Apache. En effet, lors du déploiement basique d’un serveur web, l’utilisateur sous lequel fonctionne le démon est la plupart du temps “www-data”, “nobody” ou “apache”. Cela signifie que si plusieurs sites existent sous la même instance d’Apache, tous utilisent le même utilisateur. Ainsi, si l’un des site s’avère corrompu par un utilisateur malveillant, et qu’un shell est obtenu, alors l’assaillant peut profiter pleinement de tous les droits de l’utilisateur sous lequel tourne le serveur web. Tous les sites s’avèrent donc vulnérables.

Une des techniques la plus répandue est de scinder chaque site d’un hébergement mutualisé via des utilisateurs (Unix) distincts. Cette méthode permet de cloisonner l’exécution des scripts web d’un site à un seul et unique utilisateur, empêchant ainsi que cet utilisateur puisse altérer les autres sites mutualisés.

Cette configuration est à réaliser en amont du déploiement des divers sites. Dans le cas d’une migration d’un environnement déjà en production, des manipulations supplémentaires peuvent être nécessaire (modification des .htaccess etc.).

Deux modules d’Apache permettent de réaliser une telle configuration aisément :

- suEXEC : module permettant d’exécuter des scripts CGI à partir de l’utilisateur propriétaire du dit script.

- suPHP : module permettant d’exécuter des scripts PHP à partir de l’utilisateur propriétaire.

Après l’installation et le déploiement de ces modules de sécurité, la configuration de PHP5 sur le serveur web exploitera le fichier de configuration php.ini CGI.

Dans un premier temps, installer les modules concernés :

[bash]&lt;/p&gt;<br />

&lt;p&gt;root@ubuntu:/# apt-get install apache2-suexec&lt;br /&gt;<br />

root@ubuntu:/# apt-get install apache2-suexec-custom&lt;br /&gt;<br />

root@ubuntu:/# apt-get install libapache2-mod-suphp&lt;/p&gt;<br />

&lt;p&gt;[/bash]

Pour la configuration de ceux-ci, considérons que tous les sites clients vont se trouver dans “/var/www/<SITE>/”, et que chaque répertoire propre à un site disposera des répertoires “httpdocs” pour le contenu du site en lui même et “log” pour la journalisation.

Modification de “/etc/apache2/suexec/www-data”. On indique le répertoire racine de tous les site dans ce fichier, puis le répertoire contenant les fichiers de chaque site (httpdocs).

[bash]&lt;/p&gt;<br />

&lt;p&gt;root@ubuntu:/var/www/monsite/httpdocs# cat /etc/apache2/suexec/www-data&lt;br /&gt;<br />

/var/www&lt;br /&gt;<br />

httpdocs&lt;br /&gt;<br />

# The first two lines contain the suexec document root and the suexec userdir&lt;br /&gt;<br />

# suffix. If one of them is disabled by prepending a # character, suexec will&lt;br /&gt;<br />

# refuse the corresponding type of request.&lt;br /&gt;<br />

# This config file is only used by the apache2-suexec-custom package. See the&lt;br /&gt;<br />

# suexec man page included in the package for more details.&lt;/p&gt;<br />

&lt;p&gt;[/bash]

Pour la configuration de “suphp”, il est nécessaire de connaitre l’uid et le gid minimum d’exécution des scripts web. Il est conseillé d’indiquer ceux de l’utilisateur par défaut “www-data” (33 ou 100 généralement) que l’on peut récupérer via la commande:

[bash]&lt;/p&gt;<br />

&lt;p&gt;root@ubuntu:/# id www-data&lt;br /&gt;<br />

uid=33(www-data) gid=33(www-data) groupes=33(www-data)&lt;/p&gt;<br />

&lt;p&gt;[/bash]

Configuration du fichier “/etc/suphp/suphp.conf” :

[bash]&lt;/p&gt;<br />

&lt;p&gt;[root@[dedix chrooted]:/]$ cat /etc/suphp/suphp.conf&lt;br /&gt;<br />

[global]&lt;br /&gt;<br />

;Path to logfile&lt;br /&gt;<br />

logfile=/var/log/suphp/suphp.log&lt;/p&gt;<br />

&lt;p&gt;;Loglevel&lt;br /&gt;<br />

loglevel=info&lt;/p&gt;<br />

&lt;p&gt;;User Apache is running as&lt;br /&gt;<br />

webserver_user=www-data&lt;/p&gt;<br />

&lt;p&gt;;Path all scripts have to be in&lt;br /&gt;<br />

docroot=/var/www:${HOME}/httpdocs:/usr/share&lt;/p&gt;<br />

&lt;p&gt;;Path to chroot() to before executing script&lt;br /&gt;<br />

;chroot=/mychroot&lt;/p&gt;<br />

&lt;p&gt;; Security options&lt;br /&gt;<br />

allow_file_group_writeable=false&lt;br /&gt;<br />

allow_file_others_writeable=false&lt;br /&gt;<br />

allow_directory_group_writeable=false&lt;br /&gt;<br />

allow_directory_others_writeable=false&lt;/p&gt;<br />

&lt;p&gt;;Check wheter script is within DOCUMENT_ROOT&lt;br /&gt;<br />

check_vhost_docroot=false&lt;/p&gt;<br />

&lt;p&gt;;Send minor error messages to browser&lt;br /&gt;<br />

errors_to_browser=false&lt;/p&gt;<br />

&lt;p&gt;;PATH environment variable&lt;br /&gt;<br />

env_path=/bin:/usr/bin&lt;/p&gt;<br />

&lt;p&gt;;Umask to set, specify in octal notation&lt;br /&gt;<br />

umask=0022&lt;/p&gt;<br />

&lt;p&gt;; Minimum UID&lt;br /&gt;<br />

min_uid=33&lt;/p&gt;<br />

&lt;p&gt;; Minimum GID&lt;br /&gt;<br />

min_gid=33&lt;/p&gt;<br />

&lt;p&gt;[handlers]&lt;br /&gt;<br />

;Handler for php-scripts&lt;br /&gt;<br />

application/x-httpd-suphp=&amp;quot;php:/usr/bin/php-cgi&amp;quot;&lt;/p&gt;<br />

&lt;p&gt;;Handler for CGI-scripts&lt;br /&gt;<br />

x-suphp-cgi=&amp;quot;execute:!self&amp;quot;&lt;/p&gt;<br />

&lt;p&gt;[/bash]

Ajouter les chemins d’accès aux scripts, notamment “/usr/share” s’il y a une installation de phpMyAdmin :

[bash]&lt;/p&gt;<br />

&lt;p&gt;;Path all scripts have to be in&lt;br /&gt;<br />

docroot=/var/www:${HOME}/httpdocs:/usr/share&lt;/p&gt;<br />

&lt;p&gt;[/bash]

Désactiver la vérification des racines des “vhost” :

[bash]&lt;/p&gt;<br />

&lt;p&gt;;Check wheter script is within DOCUMENT_ROOT&lt;br /&gt;<br />

check_vhost_docroot=false&lt;/p&gt;<br />

&lt;p&gt;[/bash]

Enfin, régler convenablement l’uid/gid minimum avec celui du compte “www-data”; ainsi que l’umask par défaut “0022”.

Pour laisser la main au module suPHP et suEXEC, la désactivation du module PHP5 est requise. suEXEC exploitera le fichier de configuration “/etc/php5/cgi/php.ini” à l’avenir :

[bash]&lt;/p&gt;<br />

&lt;p&gt;root@ubuntu:/# a2dismod php5&lt;br /&gt;<br />

root@ubuntu:/# a2enmod suexec&lt;br /&gt;<br />

root@ubuntu:/# a2enmod suphp&lt;/p&gt;<br />

&lt;p&gt;[/bash]

Il ne reste plus qu’à déployer chacun des sites dans “/var/www”. Chaque site nécessite la création d’un nouvel utilisateur/groupe/home qui lui est propre ! Ainsi “/var/www/” ne doit pas déjà contenir de répertoire pour un site.

[bash]&lt;/p&gt;<br />

&lt;p&gt;root@ubuntu:/var/www# useradd –home /var/www/monsite/ –create-home monsite&lt;br /&gt;<br />

root@ubuntu:/var/www# mkdir -p monsite/httpdocs&lt;br /&gt;<br />

root@ubuntu:/var/www# mkdir -p monsite/log&lt;/p&gt;<br />

&lt;p&gt;[/bash]

A noter que vous pouvez ajouter un mot de passe pour chaque compte de site (utile pour avoir un serveur FTP par site qui pointe dans son $HOME respectif). Pour définir le mot de passe de chaque compte, utiliser la commande “passwd” ou automatiser la définition du mot de passe via l’attribut “-p” de la commande “useradd” (nécessite un hachage md5-unix, qui peut être créé via le paquet “makepasswd“).

Créer un fichier de test dans “/var/www/monsite/httpdocs/index.php” contenant la vérification de l’utilisateur d’exécution courante :

[php]&lt;/p&gt;<br />

&lt;p&gt;&amp;lt;?php&lt;br /&gt;<br />

system(&amp;quot;/usr/bin/id&amp;quot;);&lt;br /&gt;<br />

echo &amp;quot;&amp;lt;br /&amp;gt;&amp;quot;;&lt;br /&gt;<br />

system(&amp;quot;/usr/bin/whoami&amp;quot;);&lt;br /&gt;<br />

echo &amp;quot;&amp;lt;br /&amp;gt;&amp;quot;;&lt;br /&gt;<br />

phpinfo();&lt;br /&gt;<br />

?&amp;gt;&lt;/p&gt;<br />

&lt;p&gt;[/php]

Ne pas oublier que tous les fichiers/dossiers d’un site protégé par suEXEC et suPHP doivent être la propriété du seul utilisateur Unix autorisé à exploiter le site précédemment créé. Ainsi, redéfinir le chown :

[bash]root@ubuntu:/var/www# chown -R monsite:monsite monsite/[/bash]

Pour finir, il faut indiquer à Apache2 que tel site doit fonctionner sous tel utilisateur. Pour cela, c’est dans les fichiers des “vhosts” qu’une nouvelle directive fait son apparition :

[bash]&lt;/p&gt;<br />

&lt;p&gt;root@ubuntu:/etc/apache2/sites-available# cat monsite&lt;br /&gt;<br />

&amp;lt;VirtualHost *:80&amp;gt;&lt;br /&gt;<br />

ServerAdmin webmaster@localhost&lt;br /&gt;<br />

DocumentRoot /var/www/monsite/httpdocs&lt;br /&gt;<br />

ServerName www.monsite.fr&lt;br /&gt;<br />

ServerAlias monsite.fr&lt;br /&gt;<br />

SuexecUserGroup monsite monsite&lt;br /&gt;<br />

&amp;lt;Directory /&amp;gt;&lt;br /&gt;<br />

Options FollowSymLinks&lt;br /&gt;<br />

AllowOverride All&lt;br /&gt;<br />

&amp;lt;/Directory&amp;gt;&lt;br /&gt;<br />

ErrorLog /var/www/monsite/log/error.log&lt;br /&gt;<br />

# Possible values include: debug, info, notice, warn, error, crit,&lt;br /&gt;<br />

# alert, emerg.&lt;br /&gt;<br />

LogLevel warn&lt;br /&gt;<br />

CustomLog /var/www/monsite/log/access.log combined&lt;br /&gt;<br />

&amp;lt;/VirtualHost&amp;gt;&lt;/p&gt;<br />

&lt;p&gt;[/bash]

Il est conseillé dans ce fichier “vhost” de rediriger la journalisation vers le répertoire “log” précédemment créé pour le site en question. Indiquer le nom du site, les bons alias, le répertoire racine et la directive suEXEC qui précise l’utilisateur et le groupe propriétaire du site :

[bash]SuexecUserGroup monsite monsite[/bash]

Activation du nouveau site (vhost) :

[bash]&lt;/p&gt;<br />

&lt;p&gt;root@ubuntu:/etc/apache2/sites-available# a2ensite monsite&lt;/p&gt;<br />

&lt;p&gt;[/bash]

Enfin, redémarrage d’Apache avec toute la nouvelle configuration des modules :

[bash]&lt;/p&gt;<br />

&lt;p&gt;root@ubuntu:/# /etc/init.d/apache2 stop&lt;br /&gt;<br />

Stopping web server: apache2.&lt;br /&gt;<br />

root@ubuntu:/# /etc/init.d/apache2 start&lt;br /&gt;<br />

Starting web server: apache2.&lt;/p&gt;<br />

&lt;p&gt;[/bash]

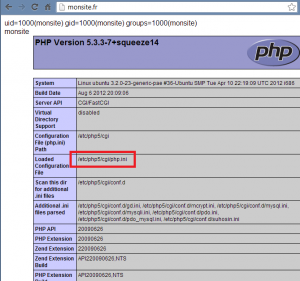

Vérification de la bonne configuration :

On constate que le script “index.php” créé tout à l’heure s’exécute bien. La commande “/usr/bin/id” retourne bien “monsite” ainsi que le “whoami” pour le compte d’exécution courant. La configuration de PHP5 est à présent gérée en mode CGI. Chaque site est à présent scindé par le biais de son utilisateur propriétaire défini dans son fichier vhost.

Dans le cas d’une erreur interne au serveur (erreur 500), vérifier le propriétaire des scripts vis-à-vis du compte défini dans le fichier vhost.

Ce mécanisme est très simple à mettre en oeuvre et permet d’apporter une sécurité notable à un environnement web complet. Couplé à un serveur FTP type “vsFTPd“, chaque site est administrable via FTP en connaissance du nom d’utilisateur/mot de passe propre à chaque site.